In the world of embedded systems, the need to copy microcontroller programs has become more common—whether for legitimate purposes like system backup and migration, or in reverse engineering and security testing. However, manufacturers often use techniques to prevent unauthorized access to the firmware, making it a challenge to extract or replicate data from a secured MCU or chip.

Most modern microcontrollers come with locked, encrypted, or otherwise protected memory regions to prevent users from easily accessing or copying their binary or flash contents. These protections can include code read protection (CRP) or secure bootloaders, making it nearly impossible to directly dump or recover the program from memory.

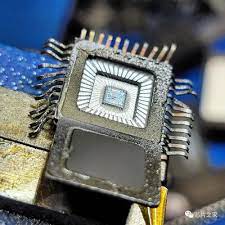

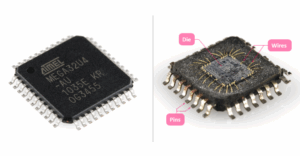

Despite these security measures, there are advanced hardware and software methods that attackers use to crack or hack microcontrollers. One of the most aggressive techniques involves decapsulation, where the physical package of the microcontroller is removed to expose the die. This allows direct access to the internal circuitry, where an attacker can potentially probe and extract data or EEPROM contents.

Other methods include glitch attacks, where the voltage or clock is manipulated to break the protection logic, or side-channel attacks, which analyze power consumption or electromagnetic radiation during operation to decrypt or decode sensitive information. If successful, these approaches may lead to a full clone or duplicate of the original firmware or source code.

Once the memory contents are successfully dumped, tools can be used to analyze the archive, extract the file structure, and recover the intended program. Engineers or reverse engineers can then replicate the behavior of the original microcontroller on a compatible microprocessor, enabling further development, testing, or system integration.

It’s important to note that while these techniques can be impressive from a technical standpoint, they raise significant ethical and legal questions. Unauthorized attempts to copy microcontroller programs can violate intellectual property laws or endanger device security.

In conclusion, while copying a microcontroller program—especially from a protected or locked chip—is technically feasible through techniques like decoding, cracking, and decapsulation, it requires specialized skills, tools, and careful consideration of legal implications. For ethical developers, working with the original source or licensed firmware remains the safest and most responsible approach.

Copy microcontroller program has become quite prevail in the electronic reverse engineering technology industry. Burn out its pinout can effectively prevent the microcontroller copy.

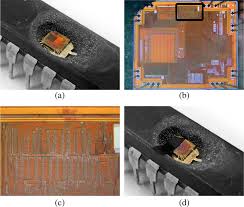

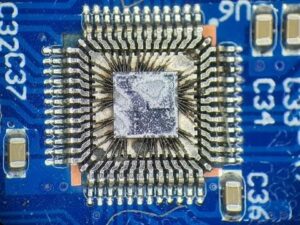

We can decide what really happen in the internal structure of microcontroller after burn out its pinout lead when attempt to Extract Microcontroller Code, we test a PIC16F76 microcontroller which embedded inside the software dongle. Universal programmer can’t recognize the microcontroller, and finally the #28 pinout on the microcontroller has been damaged, use the microscopy to monitor it after de-capsulation.

Chemical experiment also has been instructed on the microcontroller to monitor its real damage situation, and both of the transistors in the output terminals have been damaged.

If MCU Cracker want to recover the pinout functions, then FOCUS ION BEAM is required on the INPUT / OUTPUT of reverse engineering technology. Another way is use microprobe to read out the internal databus to Copy Microcontroller and extract the information inside the memorizer.

These facilities are all very expensive which also require the veteran microcontroller copyer to spend great amount of time to proceed it.

Because burn out the pinout on the microcontroller can cause the internal structure and damage on the deactivation layer, it is not quite suitable for the mass production.

The parameters of microcontrollers can vary accompany with the time flow, because the water vapor and air will slowly but consequently leak into the microcontroller like Extract Microcontroller AT89C51IC2 Program, which can cause the deterioration of microcontroller functions and performance. Such as the increasing power consumption, short life cycle and decreasing ANTI-ESD Voltage pressure.