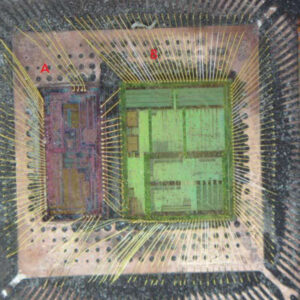

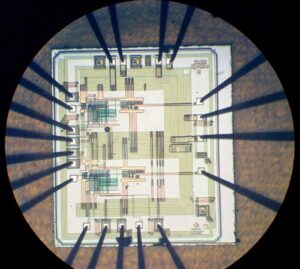

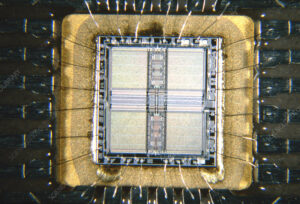

1. Decapsulate and Dump Memory

Many MCUs store firmware in secured flash or EEPROM memory. To extract IC software, experts may decapsulate the chip, exposing the silicon die for direct probing. Once accessed, they can dump the binary or source code using advanced hardware tools.

2. Bypass Protection and Attack Secure Chips

Some microprocessors have protected firmware that resists direct reading. In such cases, engineers use attack methods like voltage glitching or clock manipulation to crack security mechanisms. Once the protection is broken, the program can be extracted and decoded for analysis.

Muchos MCU almacenan el firmware en memoria flash o EEPROM segura. Para extraer el software de circuitos integrados, los expertos pueden desencapsular el chip, exponiendo la matriz de silicio para un sondeo directo. Una vez accedidos, pueden volcar el código binario o el código fuente utilizando herramientas de hardware avanzadas.

2. Evite la protección y ataque a los chips seguros

Algunos microprocesadores tienen firmware protegido que resiste la lectura directa. En tales casos, los ingenieros utilizan métodos de ataque como fallas de voltaje o manipulación del reloj para descifrar los mecanismos de seguridad. Una vez que se rompe la protección, el programa se puede extraer y decodificar para su análisis.

3. Replicar y clonar firmware

En el caso de los sistemas heredados, puede ser necesario copiar el firmware de un chip a otro. Con el uso de herramientas de software de extracción de circuitos integrados, los profesionales pueden duplicar el archivo y transferirlo a un nuevo microcontrolador. Esto es útil para reparar dispositivos en los que los chips originales ya no están disponibles.

4. Recuperar datos cifrados

Si un chip contiene datos encriptados, un software especializado puede ayudar a descifrarlos. Al analizar la estructura de la memoria y los patrones binarios, los expertos pueden recuperar información crítica incluso de sistemas bloqueados.

3. Replicate and Clone Firmware

For legacy systems, copying firmware from one chip to another may be necessary. Using extract IC software tools, professionals can duplicate the archive and transfer it to a new microcontroller. This is useful for repairing devices where original chips are no longer available.

4. Recover Encrypted Data

If a chip contains encrypted data, specialized software can help decrypt it. By analyzing the memory structure and binary patterns, experts can recover critical information even from locked systems.

Extract IC Software Memory can be applied on the laser printer cartridge industry. Since most of the laser printer manufacturer will use intelligent IC to control the cartridge to be refilled or reused.

So once the IC extracter get to know the correct part number of IC on the cartridge, it will be easier to reprogramme the IC or use general microcontroller to replace it.

Многие микроконтроллеры хранят встроенное ПО в защищенной флэш-памяти или памяти EEPROM. Чтобы извлечь программное обеспечение ИС, эксперты могут декапсулировать чип, обнажив кремниевый кристалл для прямого зондирования. Получив доступ, они могут выгрузить двоичный или исходный код с помощью передовых аппаратных средств.

2. Защита от обхода и защита от атак на чипы

Некоторые микропроцессоры имеют защищенную прошивку, устойчивую к прямому считыванию. В таких случаях инженеры используют такие методы атаки, как сбои напряжения или манипуляции с часами, чтобы взломать механизмы безопасности. Как только защита будет нарушена, программа может быть извлечена и декодирована для анализа.

3. Репликация и клонирование прошивки

Для устаревших систем может потребоваться копирование прошивки с одного чипа на другой. С помощью программных инструментов extract IC специалисты могут дублировать архив и перенести его на новый микроконтроллер. Это полезно при ремонте устройств, в которых оригинальные чипы больше не доступны.

4. Восстановите зашифрованные данные

Если чип содержит зашифрованные данные, специализированное программное обеспечение может помочь их расшифровать. Анализируя структуру памяти и двоичные шаблоны, эксперты могут восстановить критически важную информацию даже из заблокированных систем.

In the new laser printer technology, manufacturers start to use the security IC in more and more occasions, such as the iButton products from DALLAS to prevent extract microcontroller embedded firmware; or use ASIC IC, and use multiple verification protocols in the printer hardware to prevent MCU cracking.

The even harder situation is active the necessary moment when necessary. For example, the earliest printing cartridge can only use their series number as the purpose of validation. When the laser printer knows the products have been successfully replicated, the protection mechanism in the EEPROM of IC will be active. After that, copy chip by brutle force can be proceeded. And then designer can encrypt the EEPROM area on the IC to prevent the IC code extraction , use SHA-1 water marking for signature, can active the upgrade online, without let the customers know it.