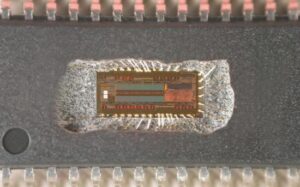

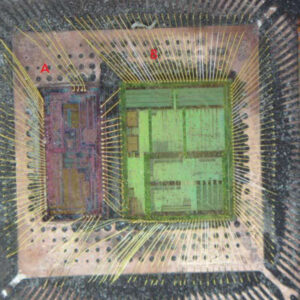

Read Microcontroller Firmware will need to change the content inside the SRAM, although there are many ways to use pulse laser to stimulate the ion radiation, but microcontroller Reader has already found that there is no public information can be used to control them or change the functionality of integrated circuit in the microcontroller similar to the process of MCU AT89C51RC2 Binary reading. That is why Read Microcontroller need to use strong light source to affect the semiconductor microcontroller to Read it, and confirm whether the status of memorizer units can be modified and its difficulties level.

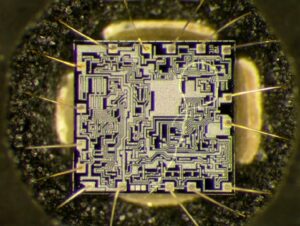

First target of experiment is SRAM, The standard six tubes SRAM structure, has a trigger which is constituted by two pairs of P and N types transistors. The other two N type transistors can use to read its status and program the new firmware into it after successfully Extract MCU AT89C51CC01 Code. Transistors VT1 & VT2 can form the reverser combine with other similar part together constitute the triggers form by transistor VT3 & VT6.

If the transistor VT1 can be short cut by external factors shortly, it will bring about the status modification on the trigger. Expose transistor VT4 and unit status will be changed to the opposite status for microcontroller copying. The main difficulty is focus the ion radiation to only several square microns and control the proper strongness.

Reading microcontroller firmware is a crucial step in understanding, analyzing, or replicating embedded systems. Often, developers or researchers need to read microcontroller firmware to recover or decode a lost program, binary, or source code stored in the flash, EEPROM, or memory of a chip, MCU, or microprocessor.

However, modern microcontrollers are typically secured, locked, or encrypted to protect intellectual property. In such cases, one may need to attack or break the security to access the firmware. Techniques like decapsulation, firmware dump, or hardware hack are often used to crack these protections. Once access is gained, the data can be decrypted, copied, or replicated for analysis.

Security researchers sometimes clone or duplicate a firmware file to study vulnerabilities, while engineers may need to recover a firmware archive for legacy systems. Whether you aim to dump the firmware for debugging or decode a protected program, understanding the techniques to read microcontroller firmware is essential.

Always ensure legal compliance, as unauthorized attempts to clone or hack protected microcontrollers may violate intellectual property laws or security policies.