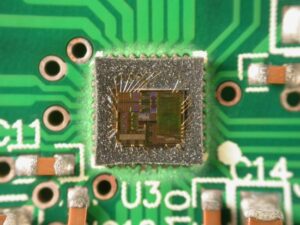

Extract microcontroller embedded firmware include the ultra-violet radiation extract, this is a microcontroller extracting method which has been applied on a great many of microcontrollers made by different manufacturers.

Hereby we would like to talk about how to prevent the microcontroller extract by ultra-violet radiation which is the same method we applied for Read MCU AT89C51RE2 Firmware.

Bir güvenlik açığı keşfedildiğinde, saldırganlar aygıt yazılımı arşivini şifresini çözebilir ve kodunu çözebilir ve hatta kodu başka bir MCU’ya kopyalayarak çipin işlevselliğini klonlayabilir, çoğaltabilir veya kopyalayabilir. Bu yalnızca fikri mülkiyeti tehlikeye atmakla kalmaz, aynı zamanda özellikle orijinal aygıt yazılımı yeterince güvenli veya şifreli değilse güvenlik riskleri de oluşturabilir.

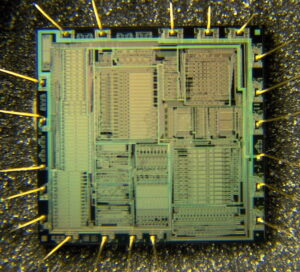

Twenty years ago, few people from microcontroller design industry pay attention to the tamper-resistance security protection against extracting. At that time, microcontroller use flash ROM and UV EPROM to store the firmware. The microcontroller base upon the EPROM has a security fuse to resist the unauthorized access to the memorizer.

Below we would like to bring out several examples to introduce how the microcontroller extract be protected and resist tamper from ultra-violet radiation and analyze the security level of ultra-violet radiation extract;

There are several typical microcontrollers without any protection measure against ultra-violet microcontroller copying are PIC16C57 & PIC12C509 from microchip. Security fuse is easier to be found, and expose the different areas of microcontrollers under the ultra-violet radiation for around 10 to 15 minutes.

Po odkryciu luki atakujący mogą być w stanie odszyfrować i zdekodować archiwum oprogramowania układowego, a nawet klonować, replikować lub duplikować funkcjonalność układu, kopiując kod do innego MCU. To nie tylko narusza własność intelektualną, ale może również powodować zagrożenia bezpieczeństwa, zwłaszcza jeśli oryginalne oprogramowanie układowe nie było odpowiednio zabezpieczone lub zaszyfrowane.

Since the security fuse is far away from the main firmware memorizer, cover the ERPOM with un-transparent material will be relatively easier to extract microcontroller. But design the security fuse on the edge of microcontroller memorizer could be much more difficult to find it but still easy to extract it. Such as the CY7C63001A from CYPRESS with USB watch dog, some unit structure of security fuse is quite similar to the main memorizer, through a microcontroller surface digital photography with high resolution, search the same photography with main memorizer, it won’t prove to be difficult to find security fuse when Extract IC AT89C51RC Code.

Although security fuse is very close to microcontroller and it can also shield the ultra-violet radiation against EPROM, so some of the microcontroller manufacturer place the security fuse inside the main memorizer which make it extremely difficult to wipe out the security fuse in the process of MCU Crack.