In the world of embedded systems, secured firmware stored in microcontrollers (MCUs), EEPROM, or flash memory is often protected against unauthorized access. However, attackers use brutal force methods to crack, decrypt, and copy firmware for reverse engineering or cloning purposes.

Breaking into Protected Firmware

Many modern chips come with encrypted or locked firmware to prevent unauthorized dump or replication. Despite these protections, hackers employ several techniques to attack and extract the binary code:

-

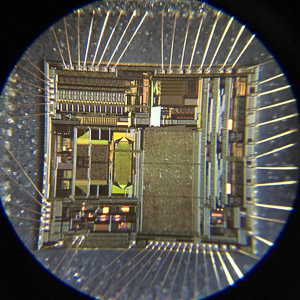

Decapsulation & Microprobing – Physically removing the chip’s casing (decapsulate) to access memory cells directly.

-

Brute Force Dumping – Using voltage glitching or clock manipulation to force the MCU into a debug mode, allowing data extraction.

-

Side-Channel Attacks – Analyzing power consumption or electromagnetic leaks to decode secured firmware.

-

Firmware Cloning – If the source code is unprotected, attackers can duplicate the firmware by reading the memory contents.

Recovering Encrypted Firmware

Some chips store archived or encrypted program files, requiring advanced techniques to decrypt them:

-

Brute Force Password Cracking – Testing possible encryption keys to unlock firmware.

-

JTAG/SWD Exploitation – Bypassing security by exploiting debugging interfaces.

-

Cold Boot Attacks – Freezing the chip to slow down memory decay and dump firmware.

Replicating & Cloning Chips

Once the firmware is extracted, attackers can replicate it onto a blank chip, creating a clone. This is common in counterfeit electronics, where duplicate MCUs are sold with stolen firmware.

Conclusion

While manufacturers implement secured measures to protect firmware, brutal force attacks remain a threat. Understanding these methods helps in developing stronger defenses against hacking, copying, and recovering sensitive embedded code.

By staying ahead of these techniques, engineers can better safeguard microprocessors and firmware from malicious exploitation.

Copy chip’s embedded firmware need to have a series of methods, one of them include the brute force attack method. Although brute force has another meaning when it comes to the microcontroller chip and its password. As for password, Read Microcontroller PIC16F876A Software is through the tremendous testing on the different secret codes. It usually through the high speed computer to find out the matched code.

One of the example of copy chip is the secret code protection installation against the microcontroller. Take the MSP430 from texas instrument as instance, the length of code for this chip is 32 bytes (256 bits), which is quite enough to withstand Copy Microcontroller PIC12F635 Firmware.

But the password has been dispatched in the memorizer address same with interrupt vector in the processor. As a result of that, first of all need to decrease the area where the vector in the memorizer point at. And then when the software upgrade, only a little part of passwords being modified, since most of the interrupt sub-programs are all pointing to the same address.

Consequently, if the chip attacker knows one of the previous passwords, it can make the system search effortlessly, and find the matched password in a reasonable time length for the purpose of Read MCU PIC16F737 Firmware.

Brute force attack of chip copy can also take advantage of the hardware design from ASIC or CPLD. In this situation, chip copying cracker can use all the possible logic combination on all of components possible input terminals and monitor the output. This method of chip copy also known as BLACK BOX ANALYSIS, since the chip cracker has no idea about the situations of microcontroller under test.

Through all the possible signal combination to try to attain the functions of components. This method could be quite effective for those relative small chip parts. Another question is the ASIC or CPLD use by cracker for chip copy will have trigger, so the output could be the current state or output state. But if the signal being checked and analyzed in advance, the scope of Microcontroller Unlock search will obviously decrease. Such as time clock input, data bus and other control signal are all very easy to recognize.