The process to extract MCU AT89LV55 code from a secured microcontroller is a complex and often controversial technique involving various methods to access the binary file stored in the chip’s memory. The AT89LV55 is a locked MCU from the 8051 family, known for its flash-based program memory, which typically prevents unauthorized access through traditional interfaces. However, security researchers and hardware engineers have developed ways to crack, attack, or decapsulate such protected chips to dump, copy, or even replicate the internal firmware or source code.

Understanding the Chip’s Protection Mechanism

Manufacturers like Atmel implement several encryption and locking mechanisms in the AT89LV55 to prevent code theft or duplication. These include code protection fuses, disabling debug access, and encrypted bootloaders. Once these protections are enabled, the MCU blocks read access to its flash program memory and EEPROM, leaving the firmware secure — at least in theory.

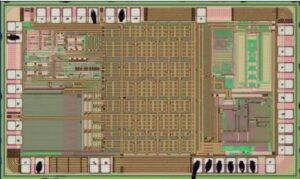

Extract MCU AT89LV55 Code from its memory needs to unlock microcontroller secured mechanism and then dump the firmware, the process will start from decapsulate the silicon package of MCU;

In the power down mode, the oscillator is stopped, and the instruction that invokes power down is the last instruction executed. The on-chip RAM and Special Function Registers retain their values until the power down mode is terminated. The only exit from power down is a hardware reset when Extract MCU at89c52 heximal.

Reset redefines the SFRs but does not change the on-chip RAM. The reset should not be activated before VCC is restored to its normal operating level and must be held active long enough to allow the oscillator to restart and stabilize.

When lock bit 1 is programmed, the logic level at the EA pin is sampled and latched during reset. If the device is powered up without a reset, the latch initializes to a random value and holds that value until reset is activated. The latched value of EA must agree with the current logic level at that pin in order for the device to function properly.

The AT89LV55 code memory array is programmed byte-by-byte. To program any non-blank byte in the on-chip Flash Memory, the entire memory must be erased using the Chip Erase Mode. The AT89LV55 is normally shipped with the on-chip Flash memory array in the erased state (that is, contents = FFH) and ready to be programmed.

Decapsulation and Physical Access

To extract the MCU AT89LV55 code, one of the advanced methods used is decapsulation — a process where the chip’s protective packaging is removed using acid or laser tools to expose the die directly. This allows a hardware expert to access the internal circuitry of the microcontroller under a microscope and sometimes probe the connections to read out memory content directly. This technique is often used in high-security chip attacks and is known for being invasive, risky, and requiring advanced lab equipment.

Dumping and Decrypting the Code

If the microprocessor has a locked or encrypted memory, even accessing it physically might only yield obfuscated data. Specialists then need to decrypt or decode the binary archive using pattern analysis, firmware reverse engineering, or brute-force decryption techniques. In many cases, attackers will use power analysis, glitching, or fault injection attacks to bypass the protection and force the chip into revealing its program data.

Cloning and Replication of MCU Firmware

Once the binary is successfully dumped, it can be copied, duplicated, or cloned onto another identical MCU like the AT89LV55. This is useful for recovering lost firmware from legacy systems where the original source code is unavailable. It also has applications in forensic analysis, hardware hacking, or even industrial espionage — though the latter raises significant ethical and legal concerns.

Ethical Considerations and Legal Boundaries

While the ability to extract MCU AT89LV55 code and replicate protected firmware has undeniable technical merit, it also comes with ethical and legal risks. In most jurisdictions, circumventing chip protection mechanisms without the owner’s consent is illegal and can lead to severe penalties. Therefore, this technology should only be used for legitimate purposes such as firmware recovery, academic research, or security auditing.

Programming Algorithm: Before programming the AT89LV55, the address, data and control signals should be set up according to the Flash programming mode table and Figure 9 and Figure 10. To program the AT89LV55, take the following steps:

- Input the desired memory location on the address lines

- Input the appropriate data byte on the data lines.

- Activate the correct combination of control signals.

- Pulse ALE/PROG once to program a byte in the FlashRaise EA/VPP to 12V array or the lock bits. The byte-write cycle is self-timed and typically takes no more than 1.5 ms. Repeat steps if Extract chip embedded firmware

-

1 through 5, changing the address and data for the entire array or until the end of the object file is reached.

Data Polling: The AT89LV55 features Data Polling to indicate the end of a write cycle. During a write cycle, an

attempted read of the last byte written will result in the complement of the written data on PO.7. Once the write cycle has been completed, true data is valid on all outputs, and the next cycle may begin. Data Polling may begin any time after a write cycle has been initiated.

Ready/Busy: The progress of byte programming can also be monitored by the RDY/BUSY output signal. P3.4 is pulled low after ALE goes high during programming to indicate BUSY. P3.4 is pulled high again when programming is done to indicate READY.

Program Verify: If lock bits LB1 and LB2 have not been programmed, the programmed code data can be read back via the address and data lines for verification. The lock bits cannot be verified directly. Verification of the lock bits is achieved by observing that their features are enabled.

Chip Erase: The entire Flash array is erased electrically by using the prope r combination of control signals and by holding ALE/PROG low for 10 ms. The code array is written with all 1s. The chip erase operation must be executed before the code memory can be reprogrammed.

Reading the Signature Bytes: The signature bytes are read by the same procedure as a normal verification of locations 030H, and 031H, except that P3.6 and P3.7 must be pulled to a logic low. The values returned are as follows:

(030H) = 1EH indicates manufactured by Atmel

(031H) = 65H indicates 89LV55

(032H) = FFH indicates 12V programming

Every code byte in the Flash array can be written, and the entire array can be erased, by using the appropriate combination of control signals. The write operation cycle is self-timed and once initiated, will automatically time itself to completion.

All major programming vendors offer worldwide support for the Atmel microcontroller series. Please contact your local programming vendor for the appropriate software revision.